【网络协议安全】伪造DHCP和dns服务器来实践钓鱼网站

网络协议安全实验五。感觉不太好概括

Introduction

一、实验目的

验证伪造的DHCP服务器为终端提供网络信息配置服务的过程

验证错误的本地域名服务器地址造成的后果

验证利用网络实施钓鱼网站的过程

二、实验环境

Cisco Packet Tracer

三、实验内容

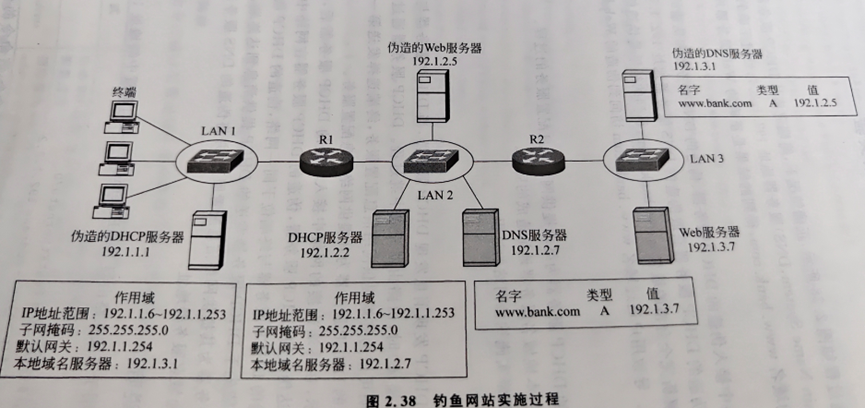

正常情况下,终端应从DHCP服务器获取正确的域名系统(DNS)服务器地址192.1.2.7,通过正确的DNS服务器解析完全合格的域名www.bank.com,得到的结果是正确的Web服务器地址192.1.3.7。

当黑客在网络中接入未遭到DHCP服务器、伪造的DNS服务器和伪造的Web服务器后终端后,终端可能从伪造的DHCP服务器获取伪造的DNS服务器地址192.1.3.1,通过伪造的DNS服务器解析www.bank.com,得到未遭到Web服务器地址192.1.2.5,导致用户访问到钓鱼网站。

环境配置和测试

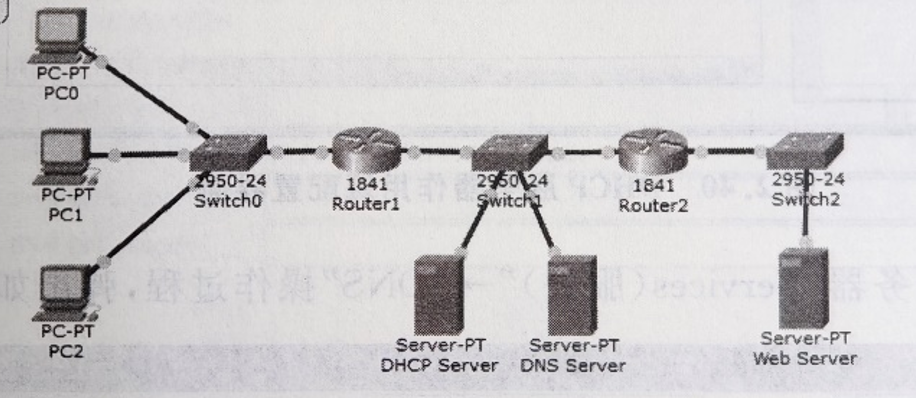

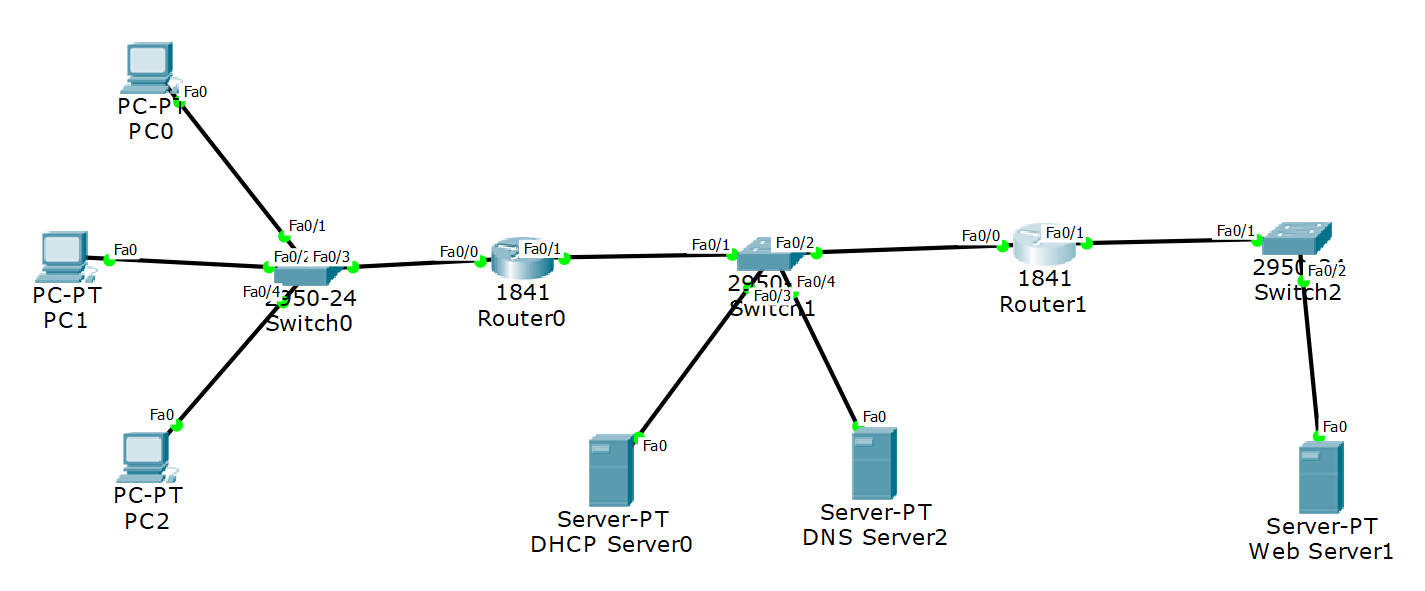

搭建

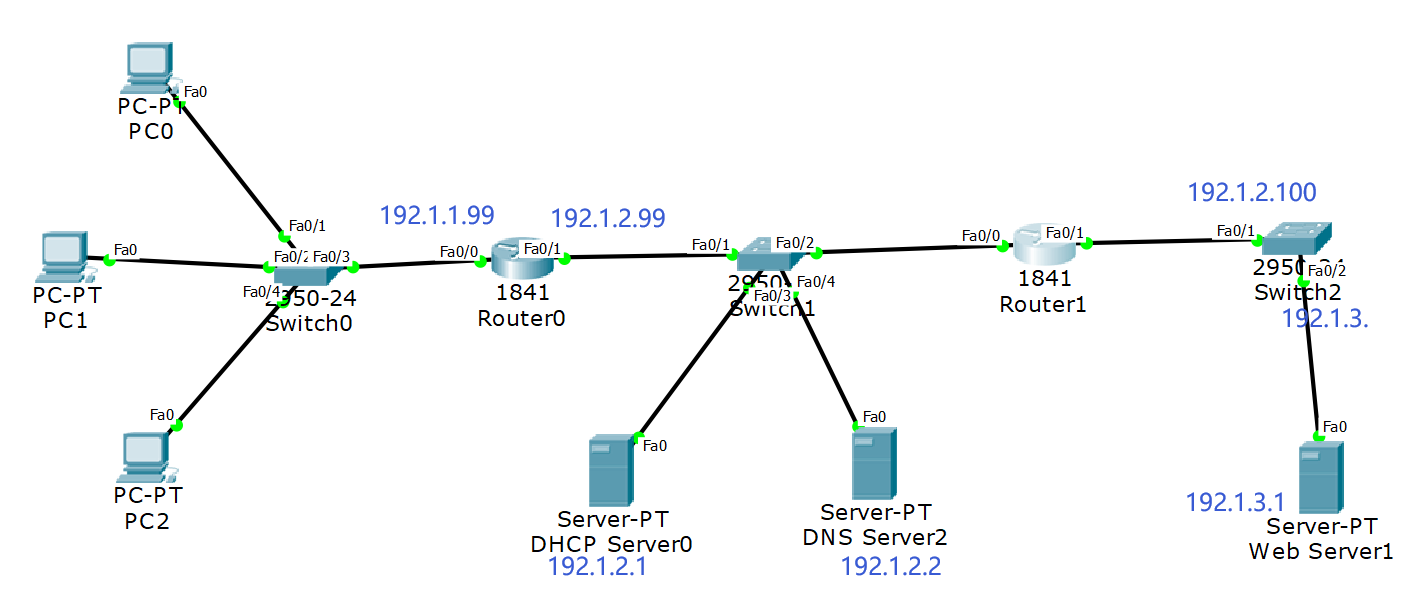

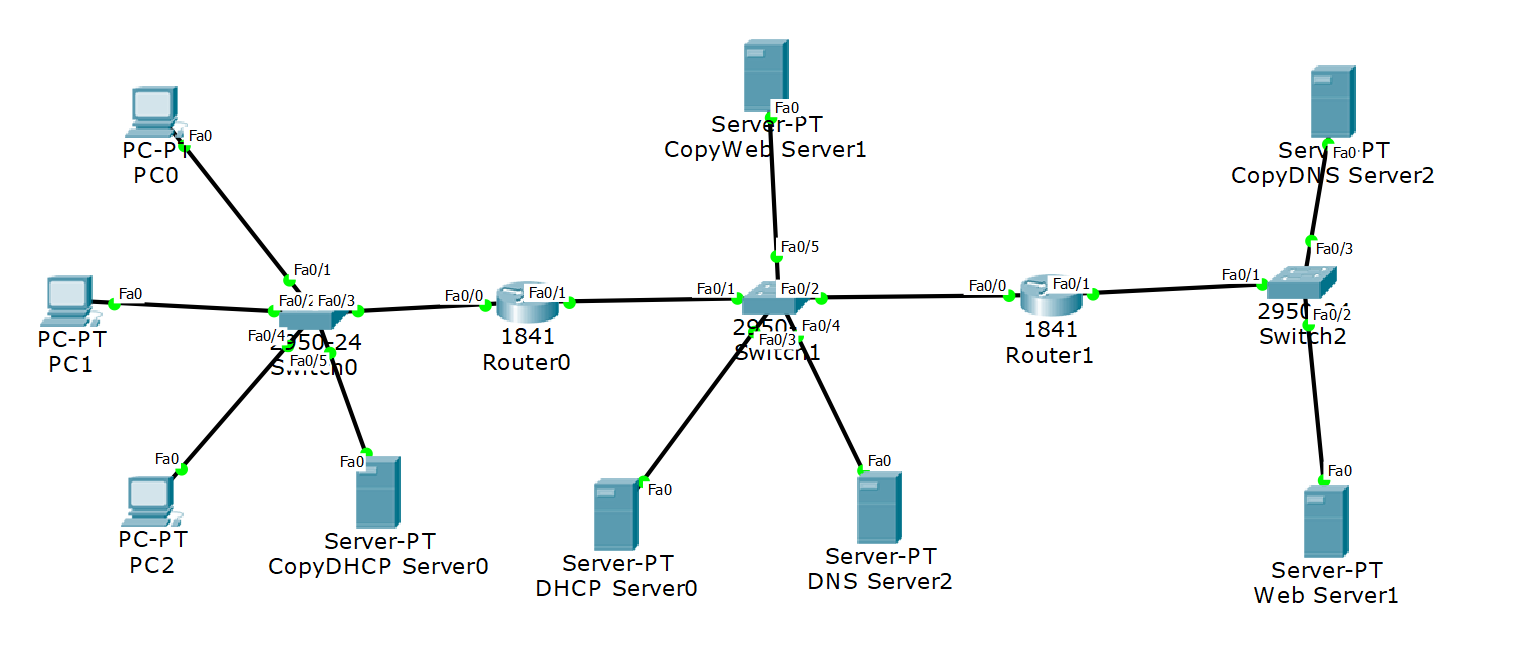

按照这个图进行搭建

网络配置

ip网关

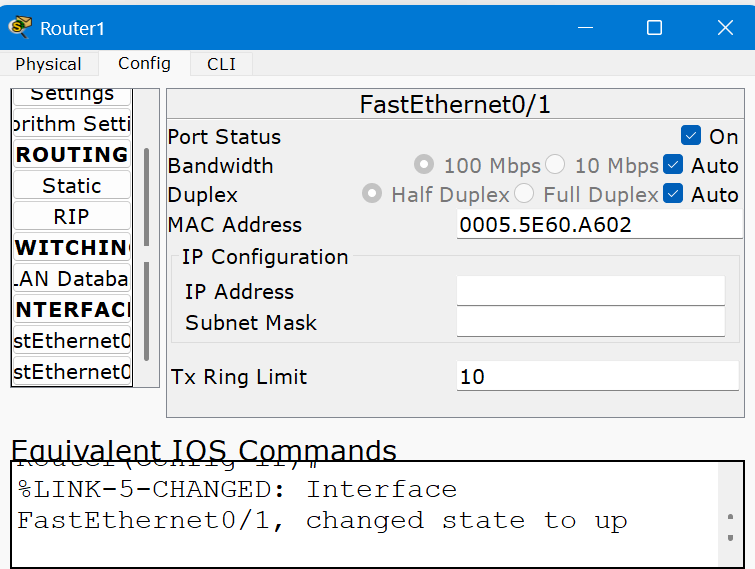

打开路由器的接口

给pc、server都配ip和网关,路由器要用的接口配ip和子网

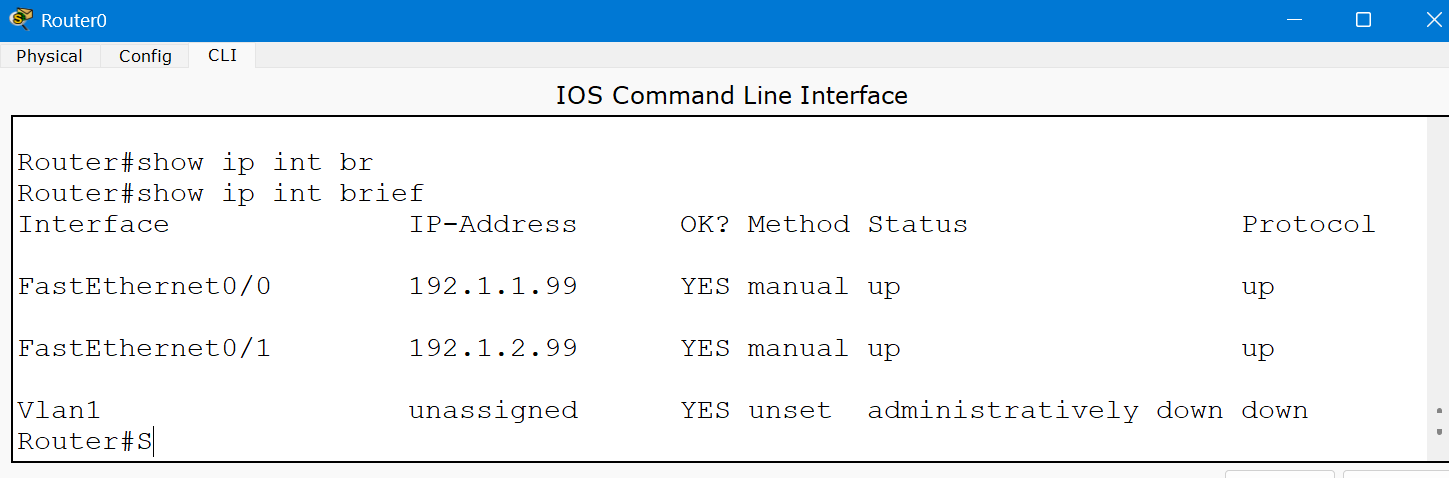

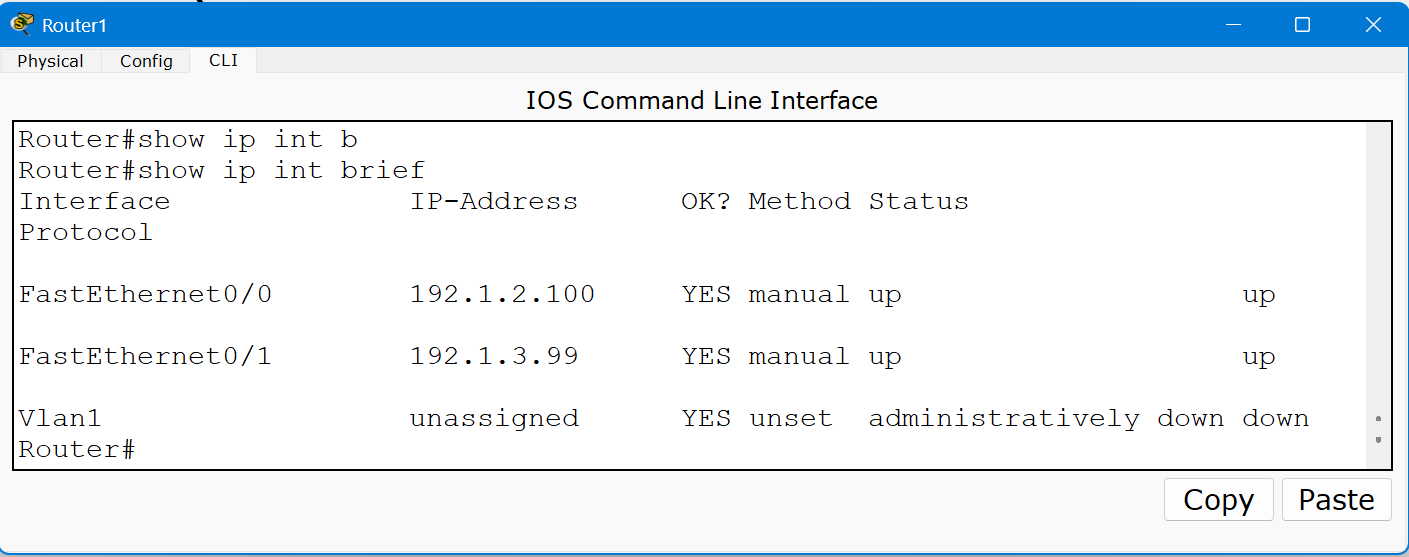

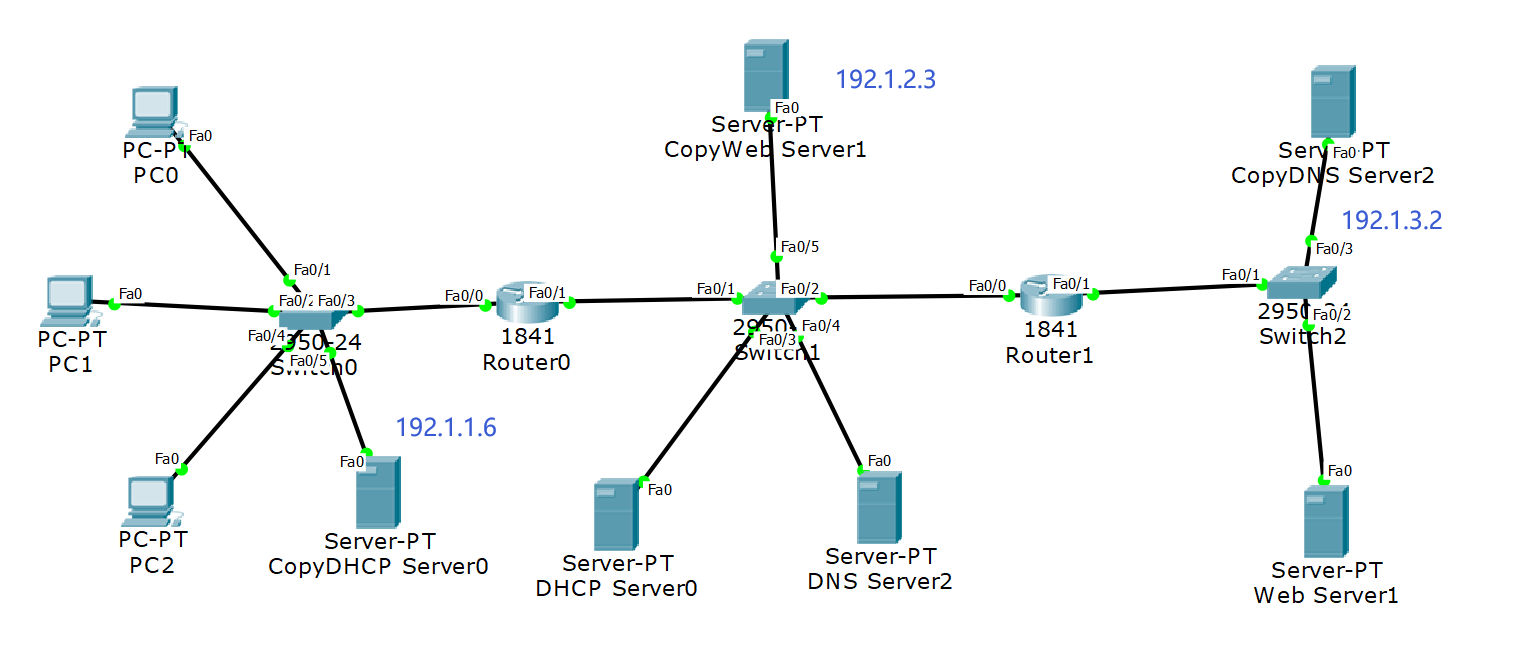

最后ip如图

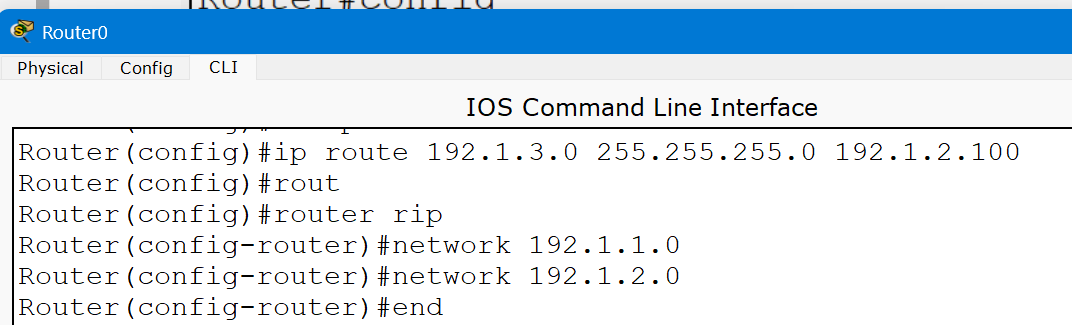

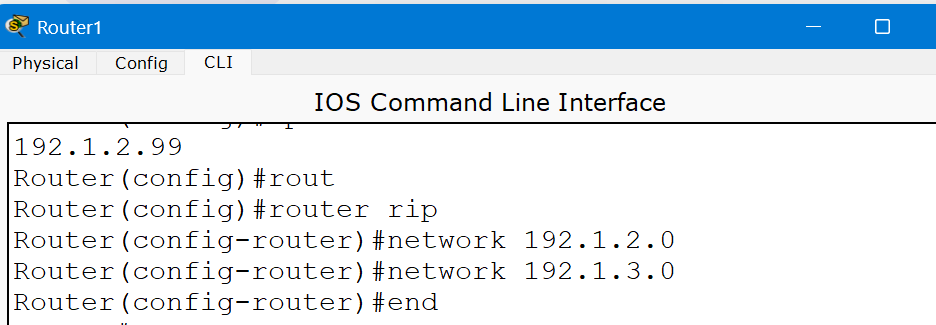

配置RIP

设置一下路由器连接的要加入rip路由的网段就行

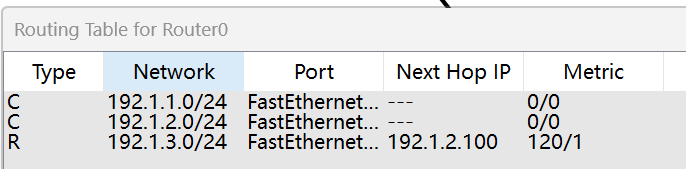

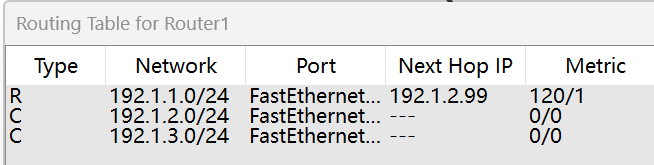

查看路由表。嗯嗯OK的

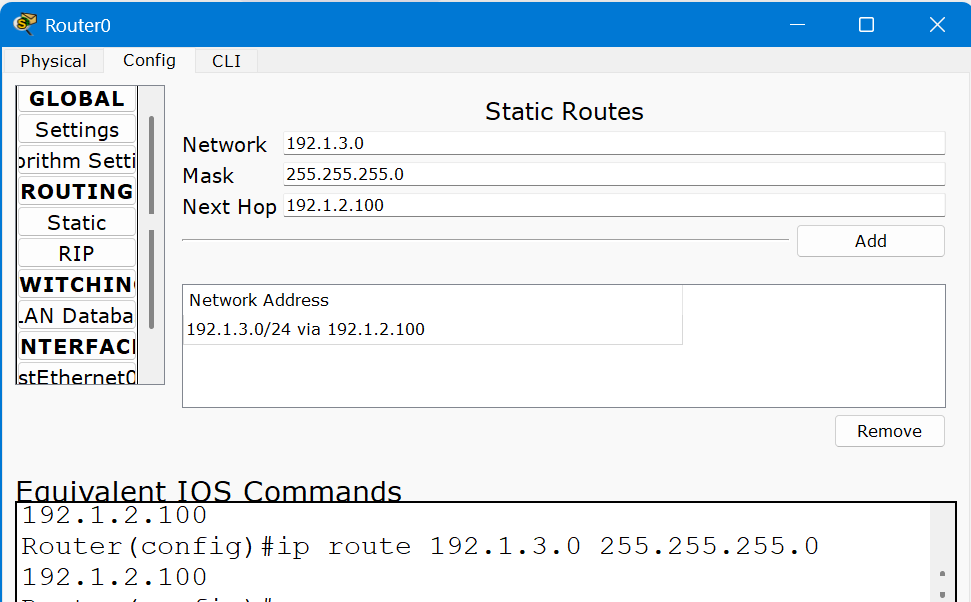

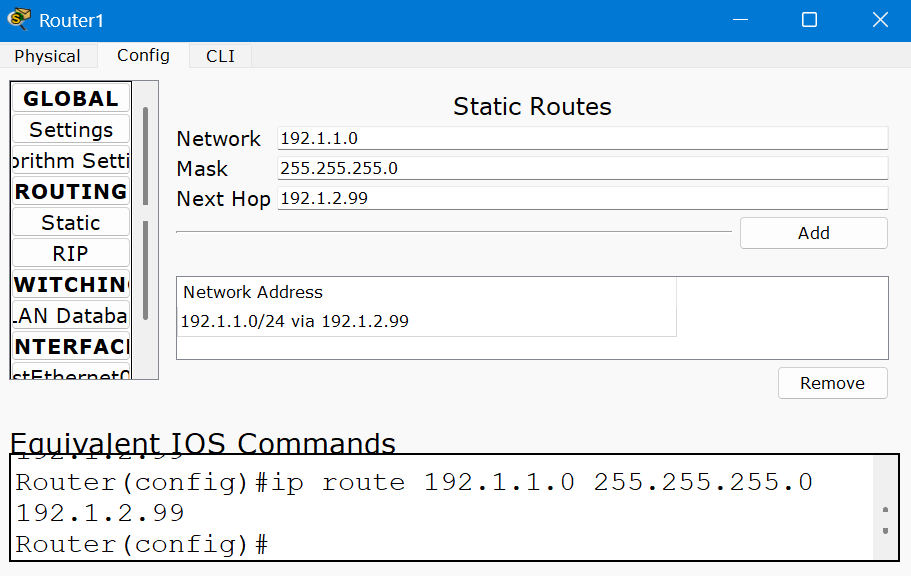

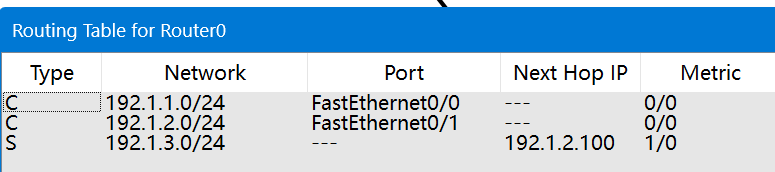

静态路由(没用)

然后也可以选择维护静态路由(但是感觉比rip要麻烦了)。在两个路由器都添加,网段选择要去的网段,下一跳填对面路由器接口的

检查路由表,得看到刚刚配置的一条S

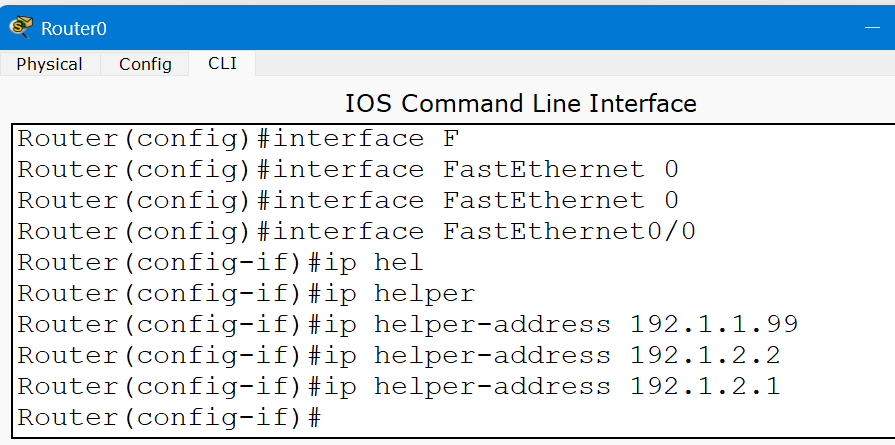

中继地址配置

“中继地址”就是告诉服务器“我替哪个网段来要地址”,ip helper-address 默认会把 8 种 UDP 广播 全部捉住并单播转发(包括DHCP、DNS等)

DHCP的情况:让跨网段的 DHCP 四步握手能原路折回。

- 发现阶段(DHCP Discover)

客户端刚开机,自己还没 IP,于是

- 源 IP = 0.0.0.0

- 目的 IP = 255.255.255.255(受限广播)

- UDP 源端口 68,目的端口 67

这种广播在本网段内能到路由器接口。接口如果配了

就触发 Relay 功能:把“中继代理地址(giaddr)”字段填成 该接口的 IP(例如 192.1.1.254);再把整个报文重新封装成 单播:源 IP = 192.1.1.254,目的 IP = 192.1.2.2(DHCP 服务器)。

于是广播变单播,能通过路由系统直达服务器。

- 提供阶段(DHCP Offer)

服务器收到 Discover 后,根据 giaddr = 192.1.1.254 知道“这是给 192.1.1.0/24 网段的请求”,于是:在地址池里挑一个 192.1.1.x 的地址;把 Offer 发回 giaddr(即 192.1.1.254)。

路由器收到这份单播(目的 IP = 192.1.1.254,UDP 67→68),再次 Relay:

- 源 IP = 192.1.1.254

- 目的 IP = 255.255.255.255

总之就是使路由器接口成为DHCP地址分配过程的中继站,因为pc自己还没有ip地址

router0的0/0接口设置中继地址,后面接DHCP服务器的ip

服务器配置

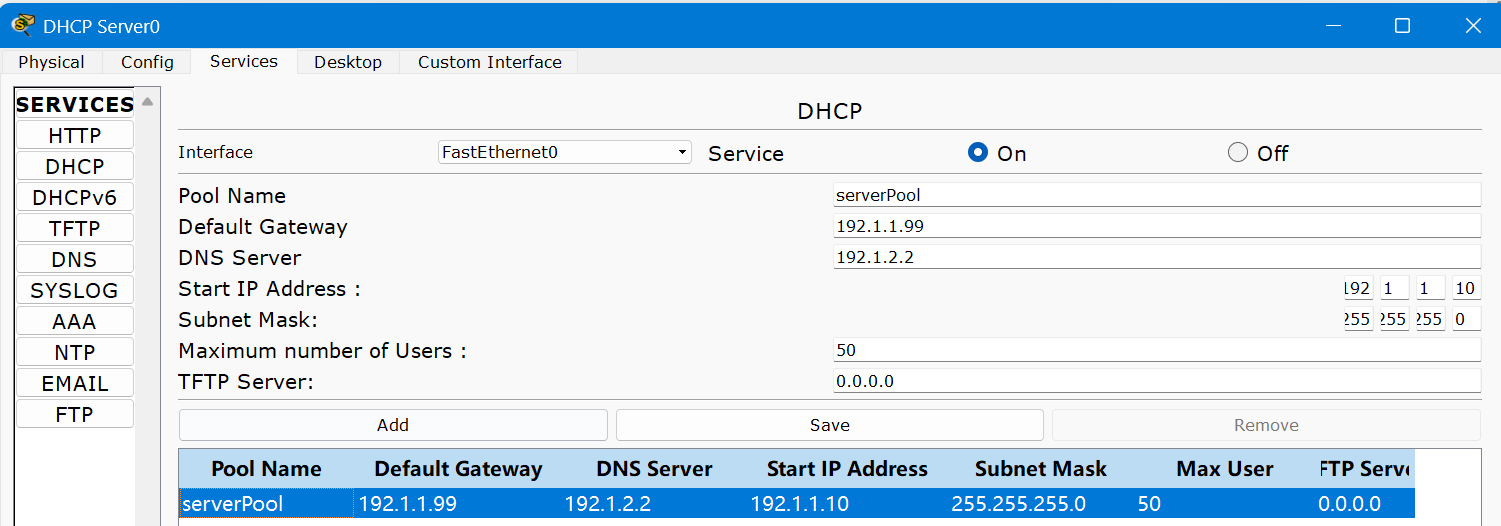

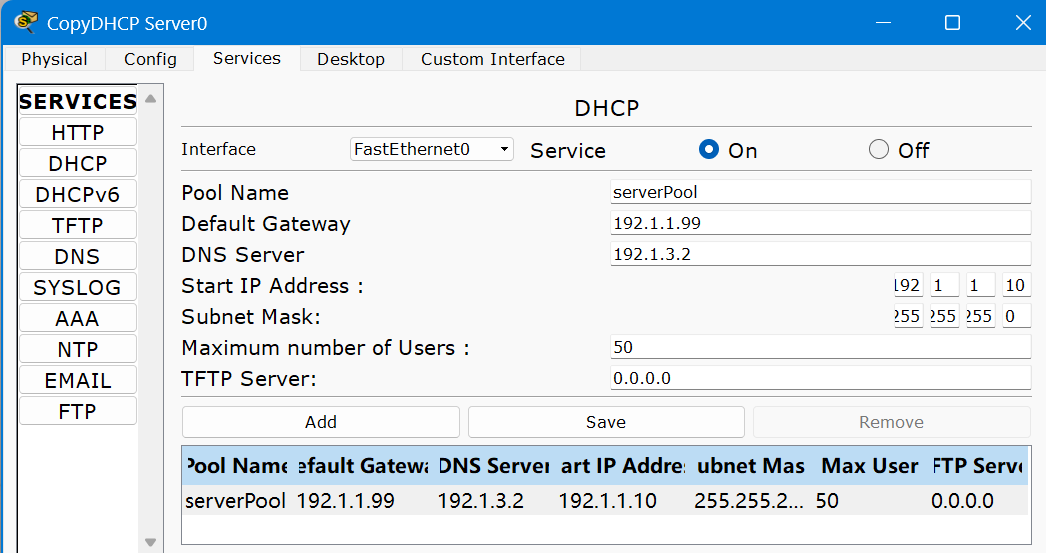

DHCP:

这个作用域,得设置成将要申请动态ip的主机的网段,也就是pc们的网段192.1.1.0/24

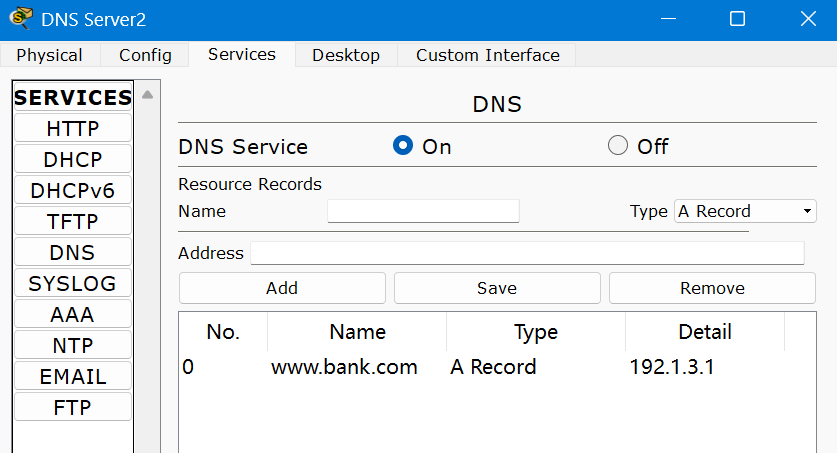

添加dns记录。将www.bank.com引到web server那去

测试

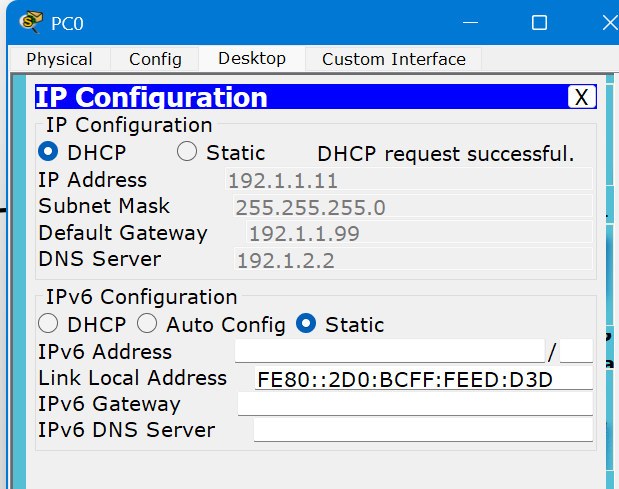

PC0获取DHCP ip

点开pc0,desktop,ip configuration,选择DHCP,等待地址分配完成

DNS测试

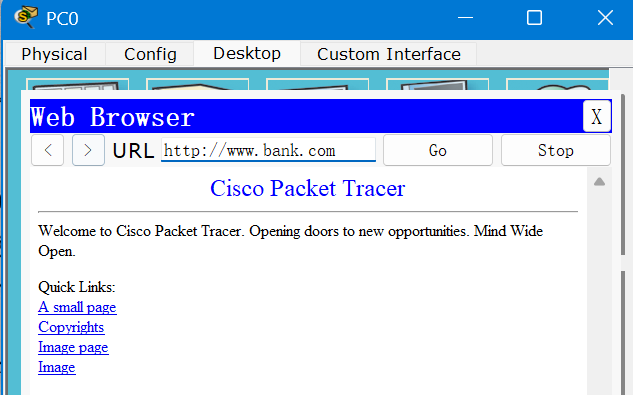

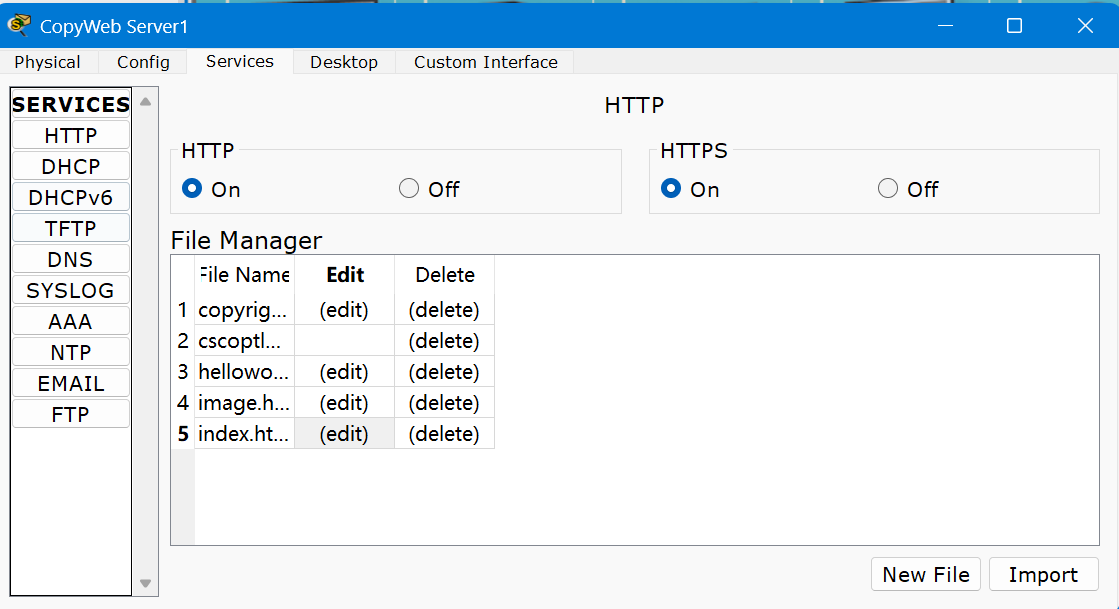

访问网页,web server那个

钓鱼

接入伪造服务器

每个服务器加一个仿冒的,接进去

网络配置

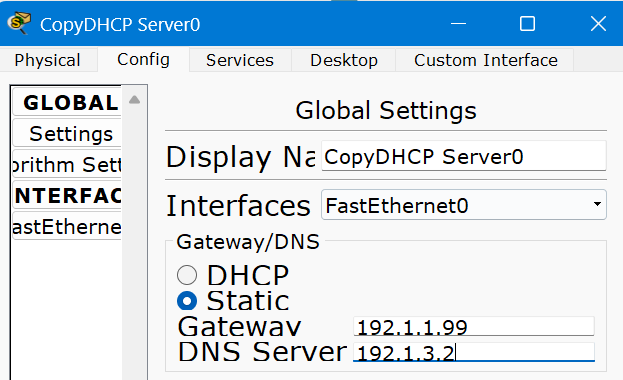

全部配好ip和网关

伪造的服务器配置

DHCP,注意把DNS服务器ip设置成伪造的那个

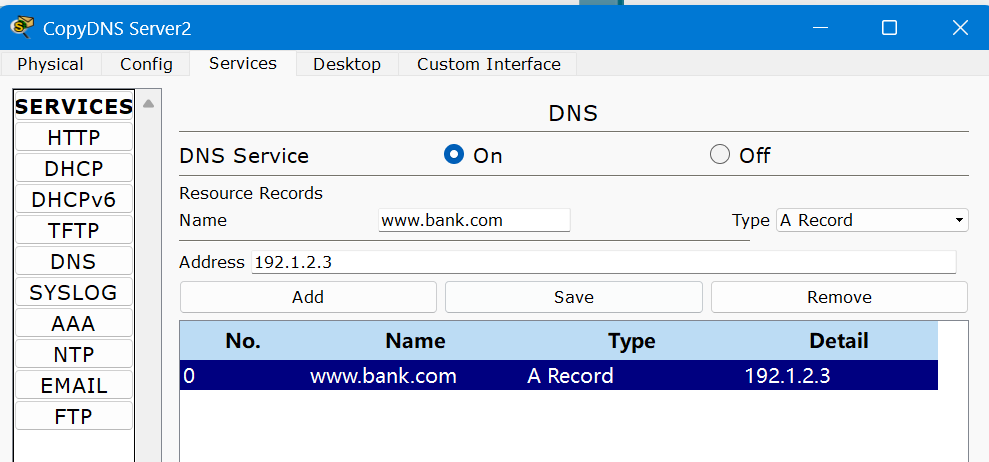

DNS,把web服务器设置成伪造的那个

实验

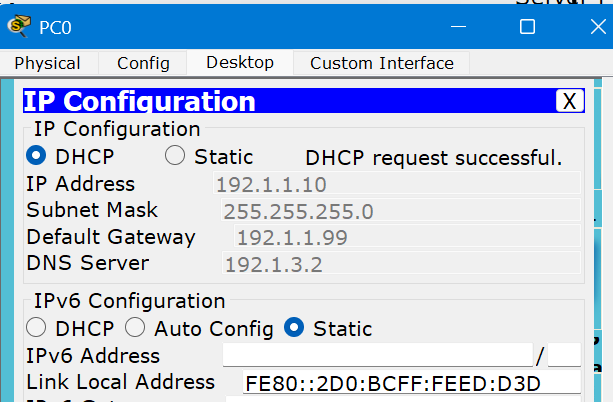

pc0重新获取DHCP ip。注意此时的DNS服务器已经是伪造的了

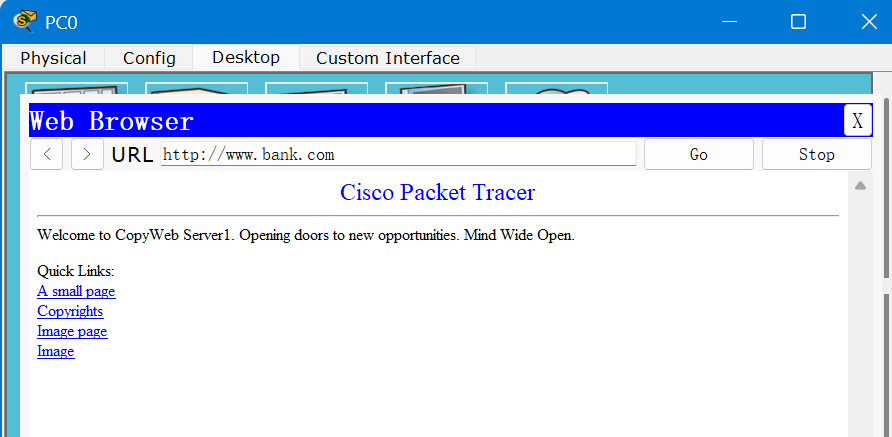

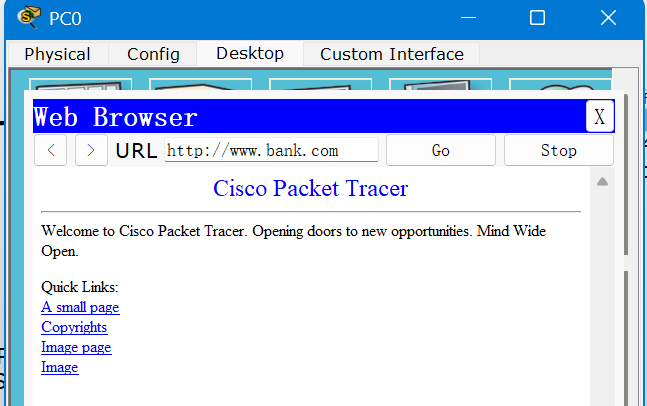

从pc0访问www.bank.com

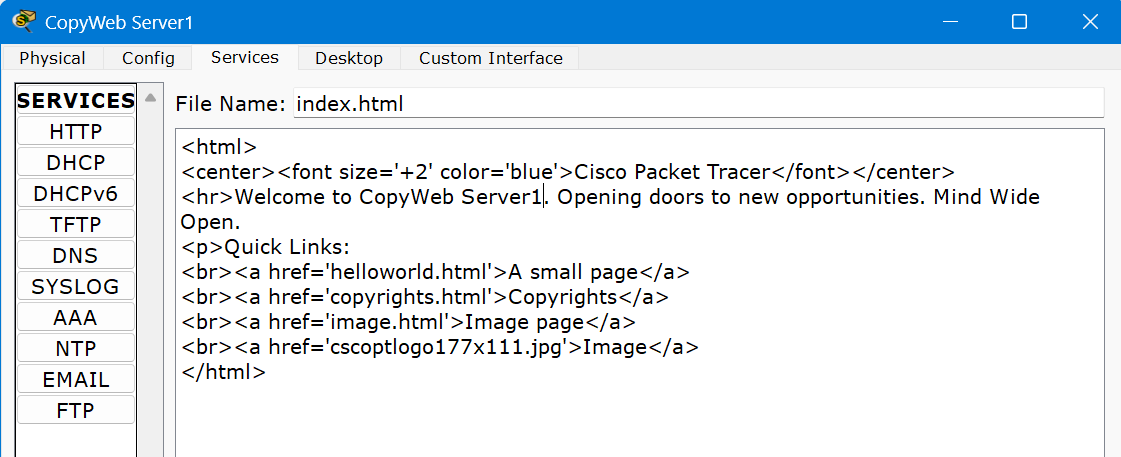

好像很不直观,网页标题咋改的。在伪造的web服务器里点service,http,编辑index.html

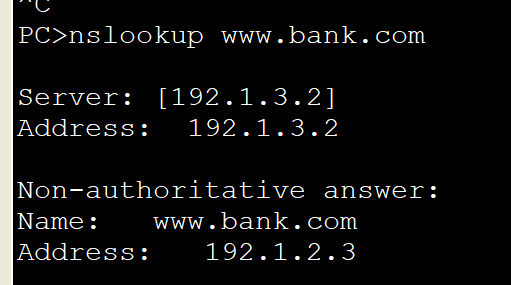

再从pc0访问,诶,发现还是之前那个,咋回事呢。用nslookup看看,服务器和ip都对的

好吧没问题,是我看错了