【网络协议安全】VLAN防MAC欺骗实验

网络协议安全实验二,使用VLAN防范MAC欺骗

实验原理

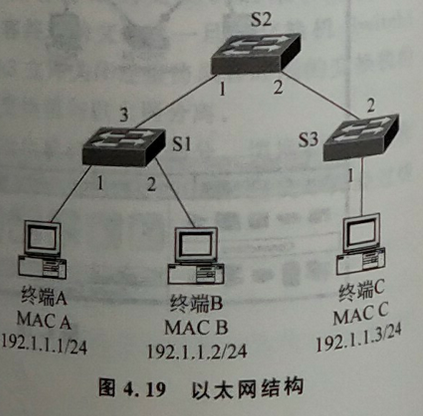

在没有划分VLAN前,交换机端口属于默认VLAN,即VLAN 1。一旦将终端A和终端B划分到VLAN 2,将终端C划分到VLAN 1,由于交换机中每一个VLAN有着独立的转发表,因此,在交换机S1 VLAN 2对应的转发表中生成终端A的MAC地址对应的转发项后,即使终端C将自己的MAC地址改为终端A的MAC地址,且广播一帧以终端A的MAC地址为源MAC地址、全1广播地址为目的MAC地址的MAC帧,该MAC帧只能影响交换机S1 VLAN 1对应的转发表,无法影响交换机S1 VLAN 2对应的转发表,从而使交换机S1不会将终端B发送给终端A的MAC帧错误地从端口3转发出去。

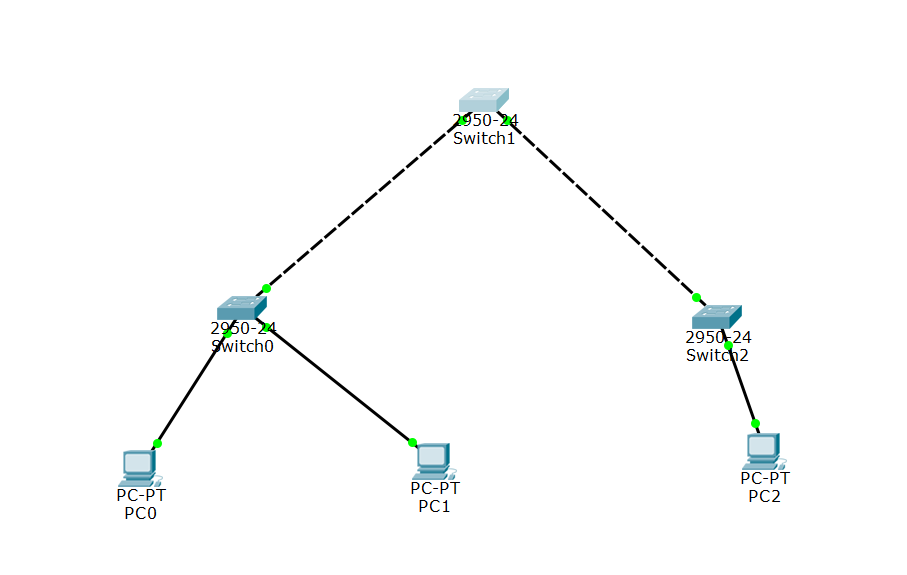

环境

环境搭建

以太网结构:

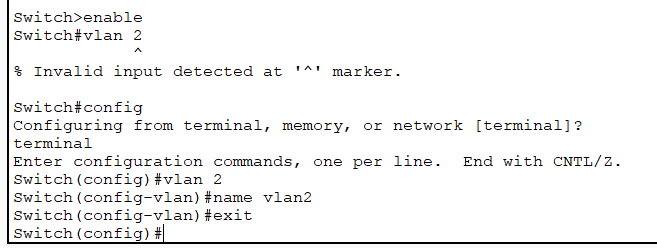

switch0接口配置

先enable和config,选择terminal,然后创建vlan

1 | vlan 2 |

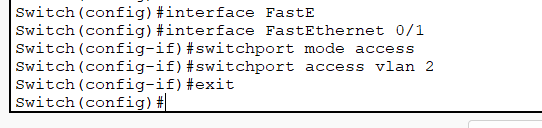

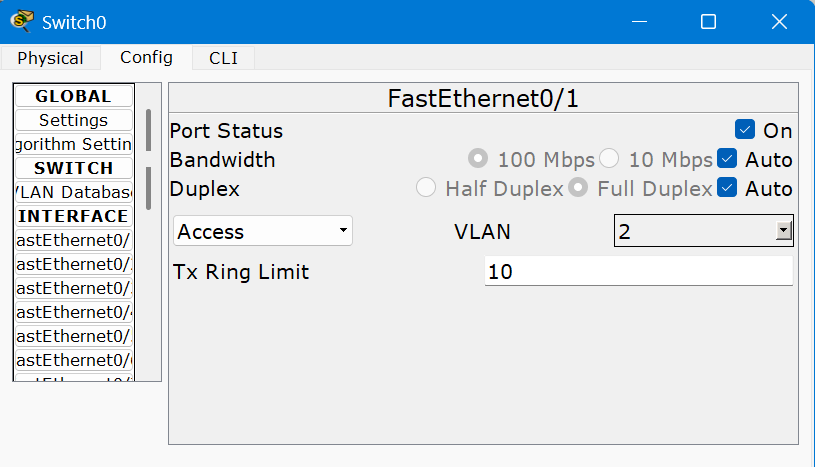

将交换机的端口FastEthernet0/1作为接入端口分配给VLAN2

interface Fasthernet0/1是全局模式下使用的命令,该命令的作用是进入交换机端口Fasthernet0/1的接口配置模式,交换机的24个端口的编号分别为FastEthernet/1~FastEthernet0/24。

switchport mode access是接口配置模式下使用的命令,该命令的作用是将特定交换机端口(这里是FastEthernet0/1)指定为接人端口,接人端口是非标记端口,从该端口输入/输出的MAC帧不携带VLAN ID。switchport access vlan 2是接口配置模式下使用的命令,该命令的作用是将指定交换机端口(这里是FastEthernet0/1)作为接人端口分配给编号为2的VLAN(VLAN ID=2的VLAN)。

实验步骤

MAC欺骗

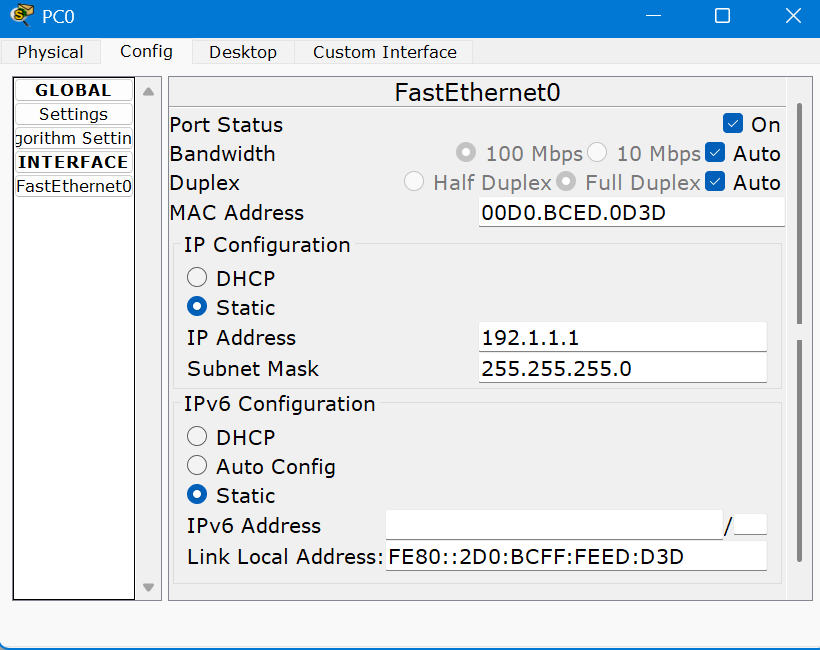

PC0配置如下,MAC地址为00D0.BCED.0D3D

跟上次实验一样。完成PC0、PC1和PC2之间ICMP报文传输过程。然后将PC2的MAC地址改为PC0的MAC地址00D0.BCED.0D3D,完成PC2和PC1之间ICMP报文传输过程。

配置VLAN2

查看Switch0的MAC表。交换机转发表将通往PC2的交换路径作为通往MAC地址为00D0.BCED.0D3D的终端的交换路径。

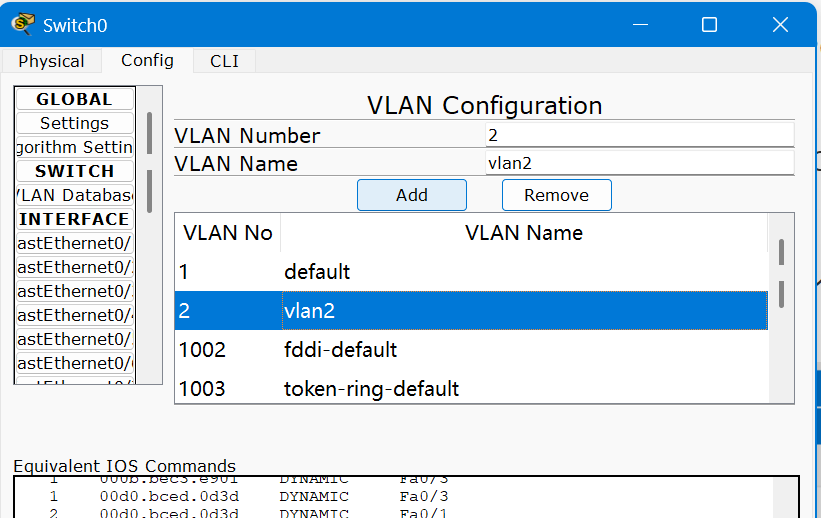

然后建立VLAN2。在switch0点config-VLAN database。VLAN number输入2,VLAN name输入vlan2,然后点击添加

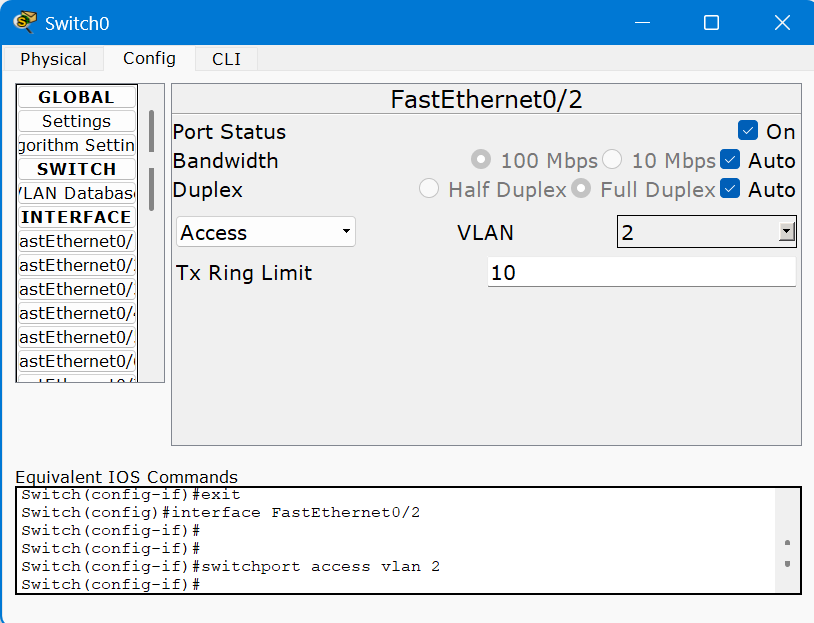

配置接入端口,把Fasthernet0/1和Fasthernet0/2都配置成VLAN2的接入端口。这两步也可以用上面的配置命令完成

防MAC欺骗

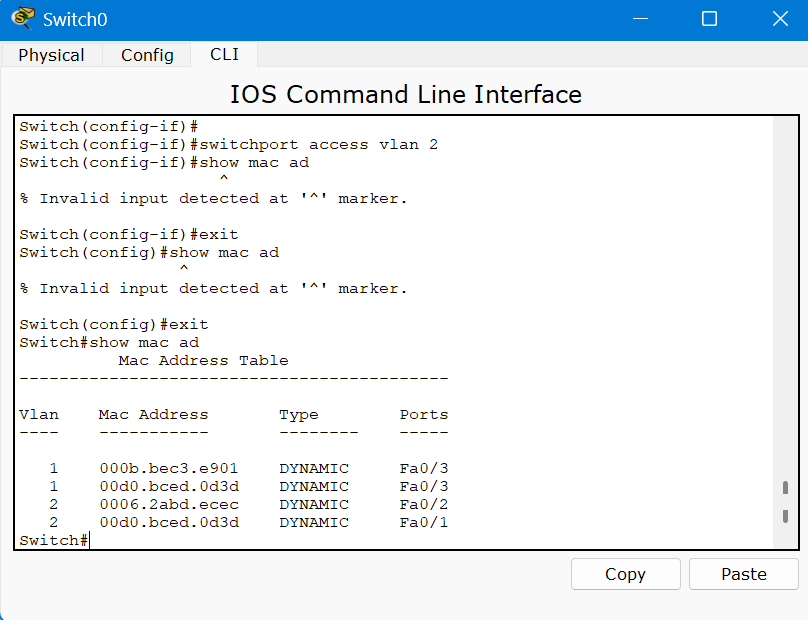

然后再进行一次PC0和PC1之间的icmp报文传输。再进行PC2(还是用PC0的MAC地址)和PC1之间的icmp报文传输,失败,再查看switch0的MAC表:

可以看到VLAN2对应的MAC表里,PC0的MAC地址00D0.BCED.0D3D对应的是0/1端口,也就是PC0实际对应的端口,而在VLAN1的MAC表里对应的是PC2的端口,这样就阻止了VLAN2中发往PC0的MAC帧发往PC2,而只会发给PC0