【网络协议安全】MAC欺骗实验

网络协议安全实验一,在思科模拟器上搭环境并且模拟MAC欺骗

参考:https://zhuanlan.zhihu.com/p/419898743

平台

Cisco Packet Tracer 6.2.0.0052 for Windows Student Version (no tutorials)

环境和测试

环境搭建

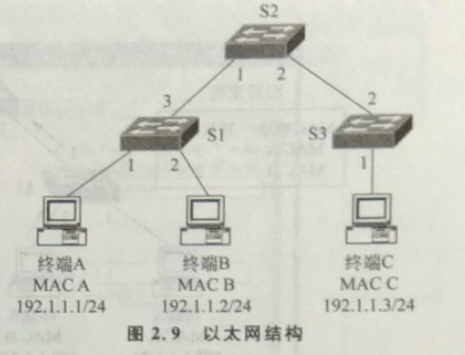

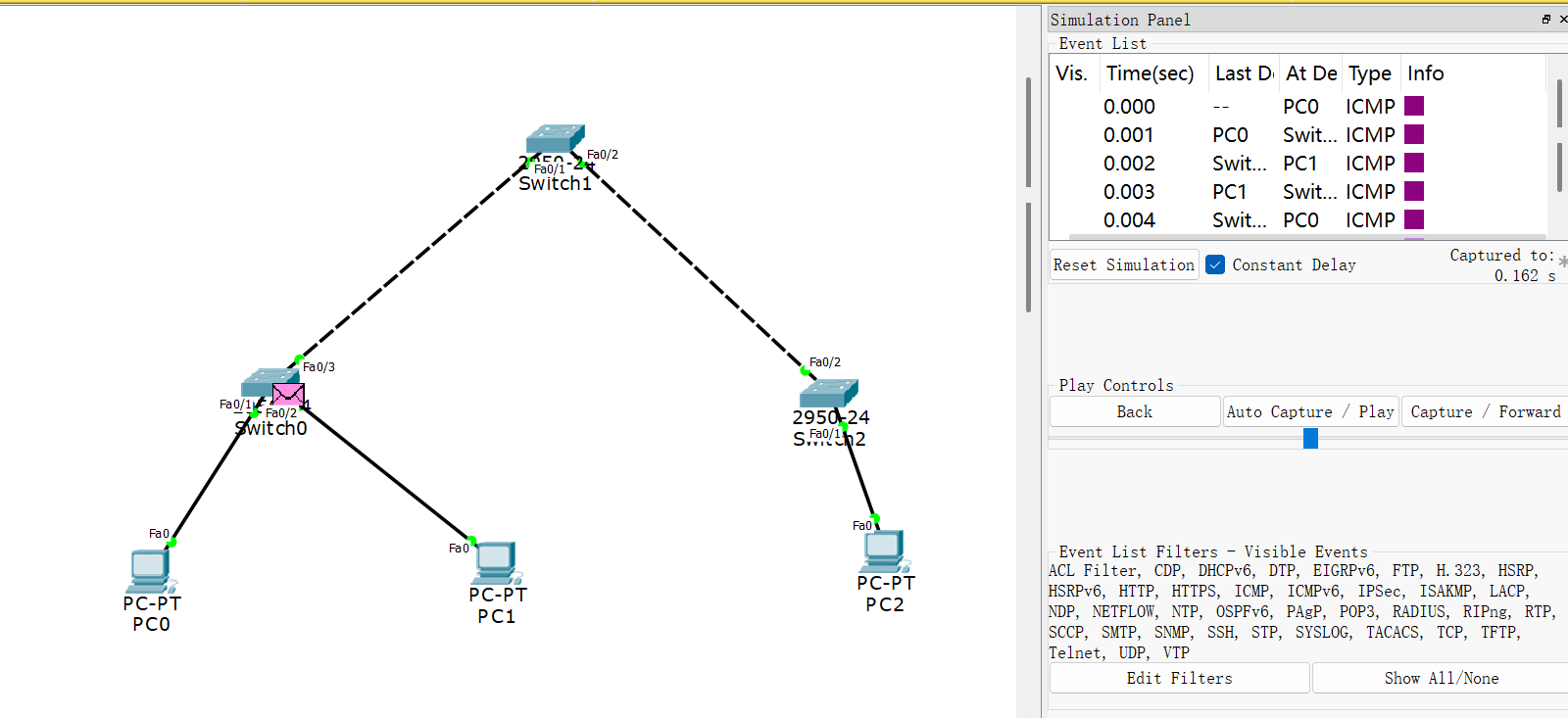

以太网结构如图:

交换机:2950-24

终端:PC-PT

启动Packet Tracer,在逻辑工作区根据如图2.9所示的网络结构放置和连接设备,终端与交换机之间用直通线互连,交换机与交换机之间用Copper Cross -Over(交叉线)互连。

直通线:一般连接不同的设备

交叉线:一般用于相同设备的连接

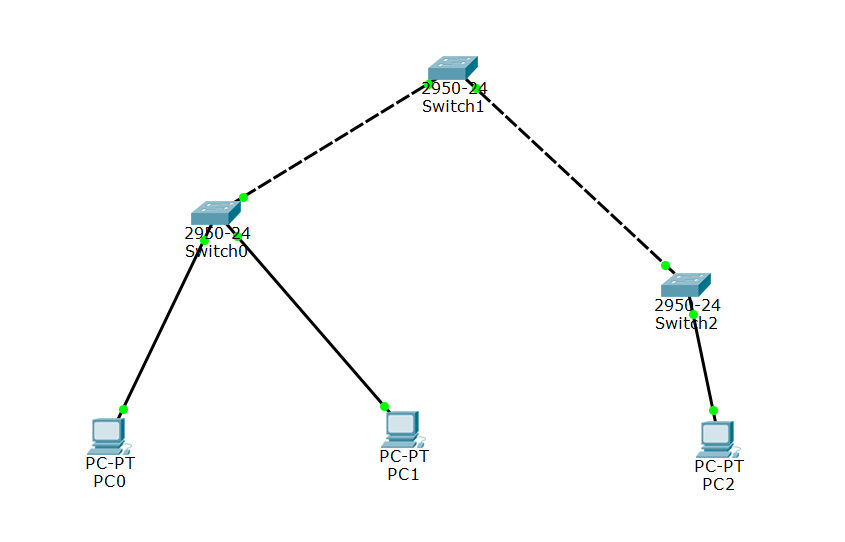

搭建完成并且连通后:

这里记一下各终端的mac地址:

1 | PC0: |

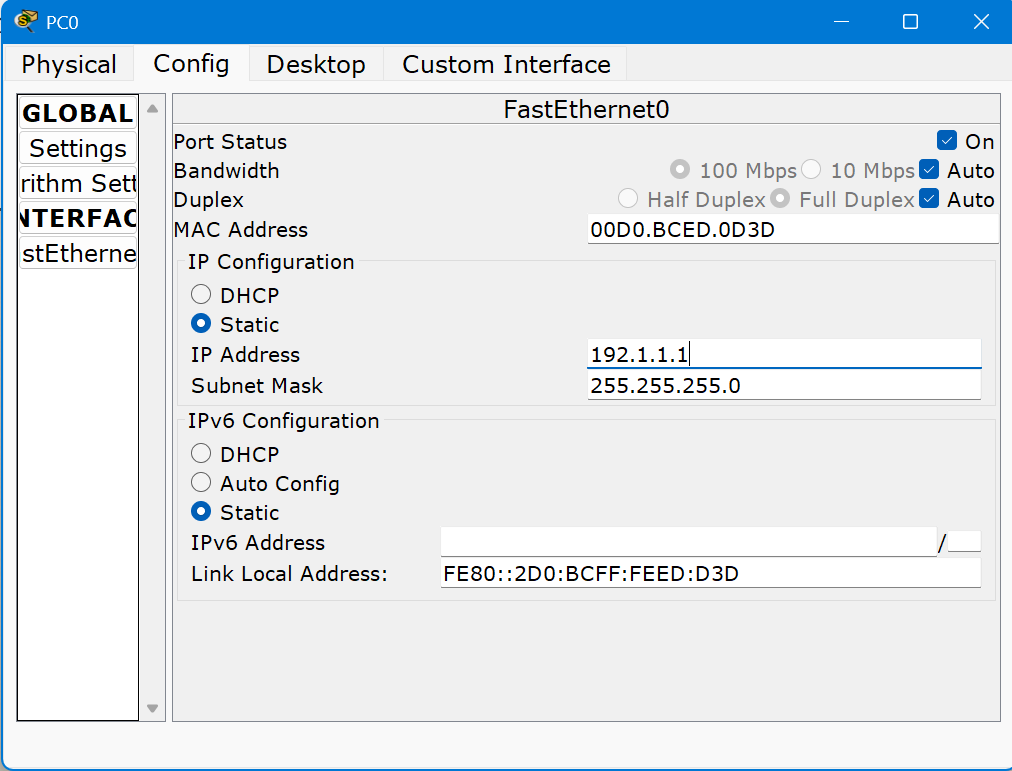

IP及掩码配置

点config,选择接口,写ip,掩码会自动补全

PC0配置为192.1.1.1,PC1配置为192.1.1.2,PC2配置为192.1.1.3,子网掩码都是255.255.255.0

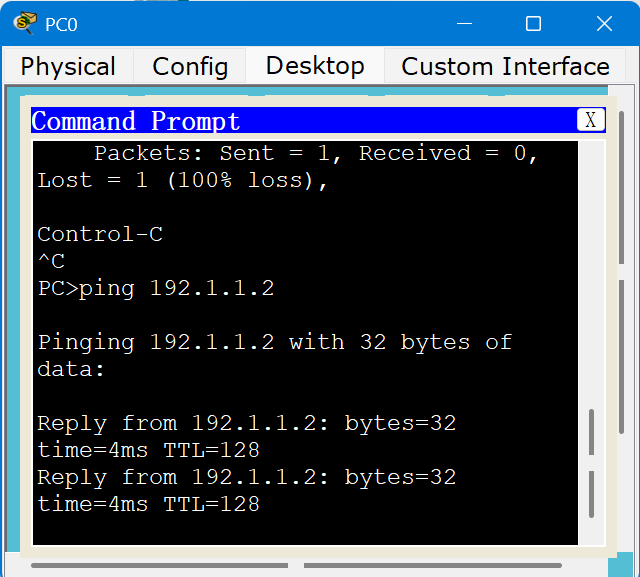

ping测试

完成各终端两两之间的icmp报文传输,就是各ping一下其他终端

打开desktop,点command prompt,执行ping命令

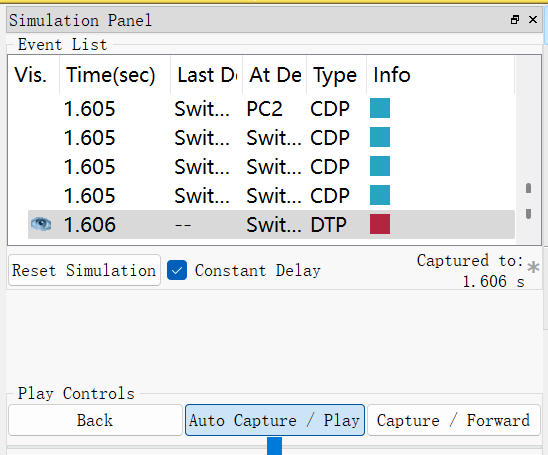

似乎是会自动阻塞,要在右边的模拟面板点下一步(captrue/forward)(后来发现好像是不小心点到模拟了)

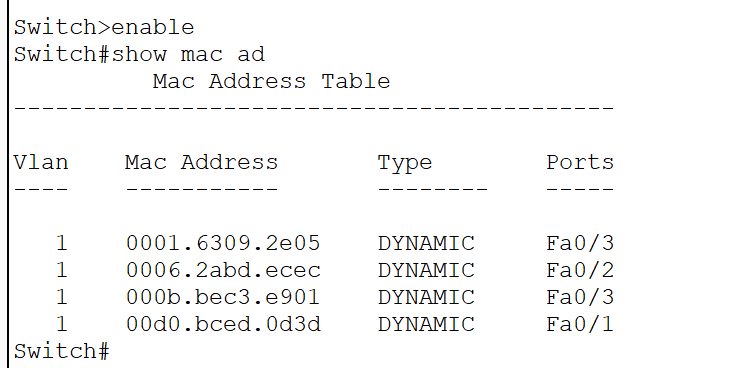

全部两两ping完之后查看各交换机的转发表

点cli

1 | Switch>enable //进入超级管理员模式 |

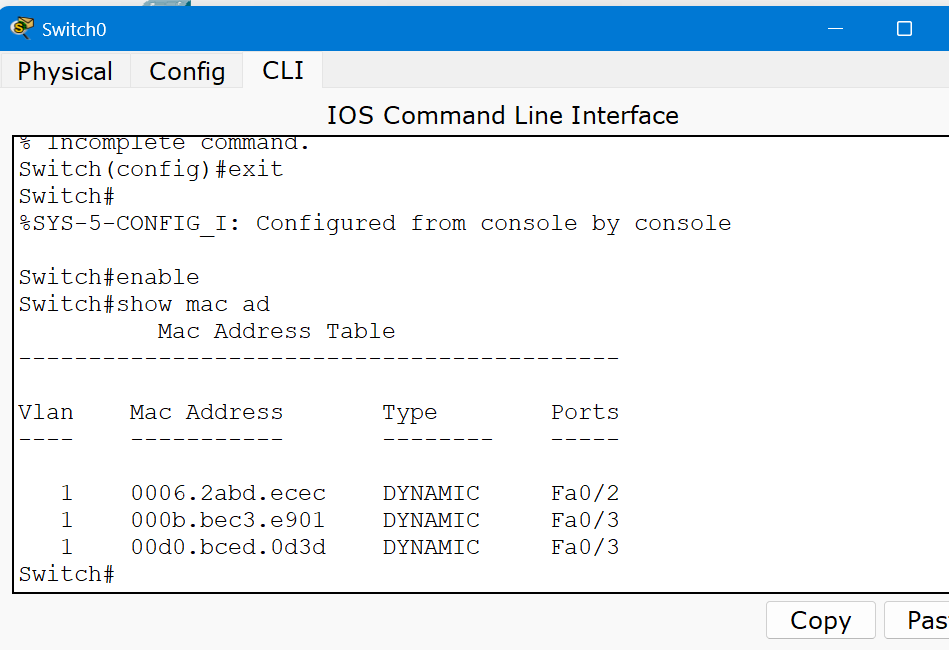

switch0:

1 | Mac Address Table |

可以看到PC2在三号口,PC1在二号口,PC0在一号口,和结构是对应的

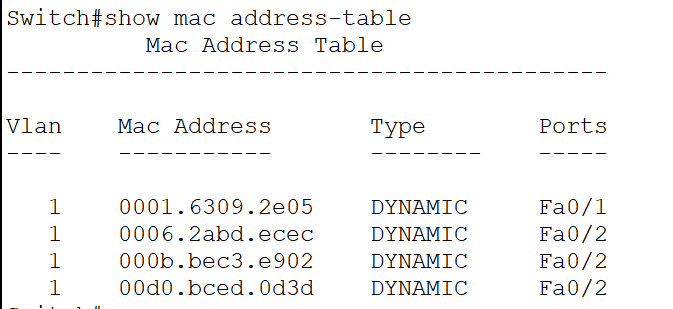

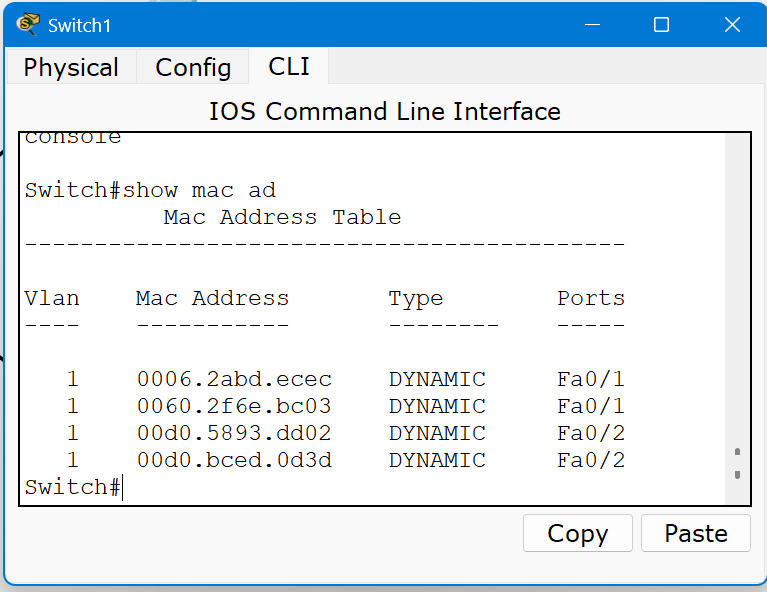

switch1:

1 | Mac Address Table |

switch2:

1 | Mac Address Table |

模拟操作

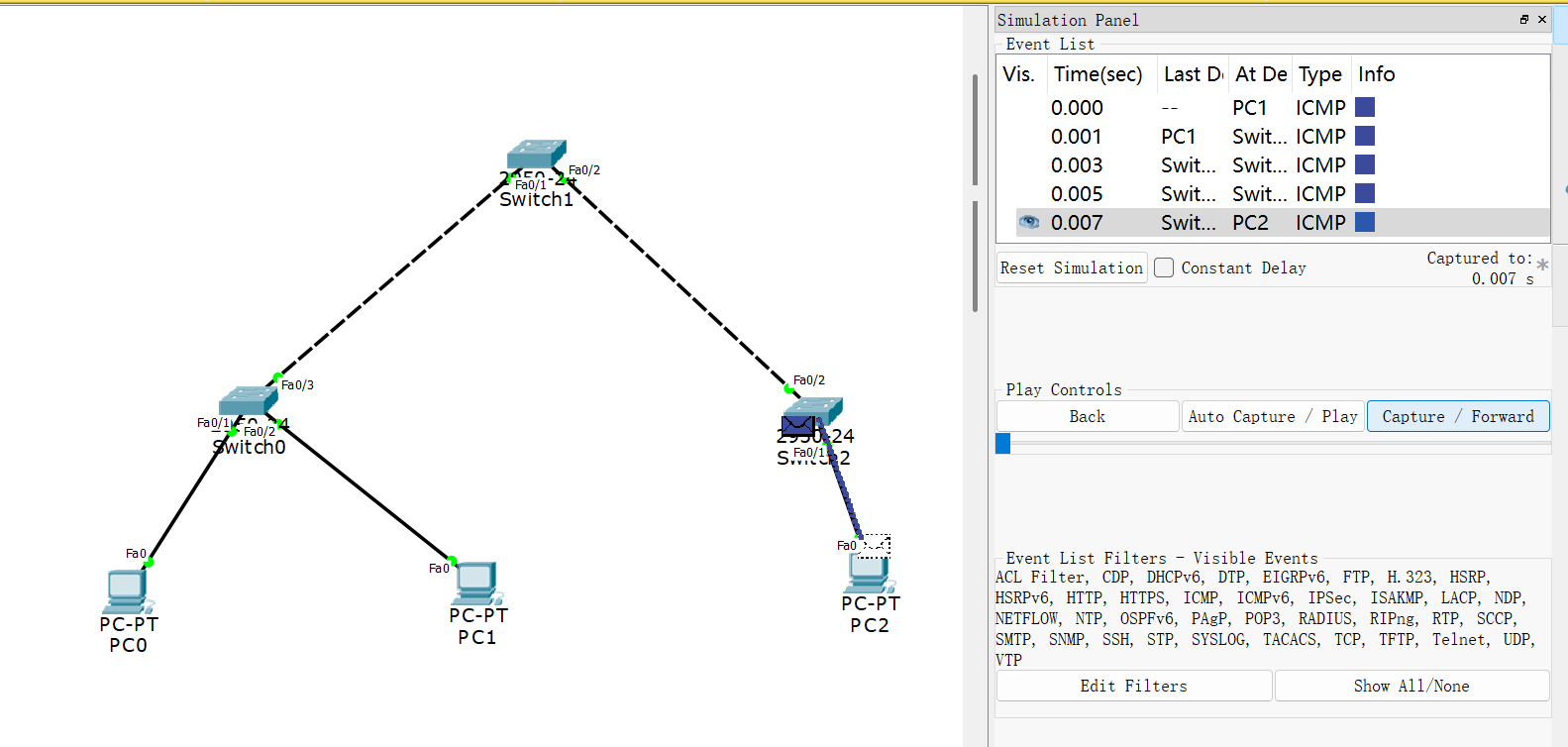

打开模拟操作,ping一次,可以看到一步步的报文传输过程

MAC欺骗实践

MAC欺骗更新转发表

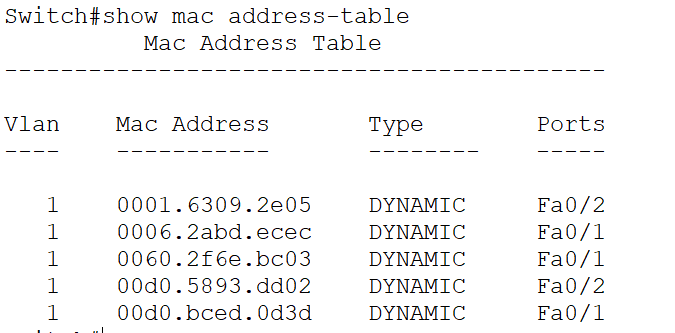

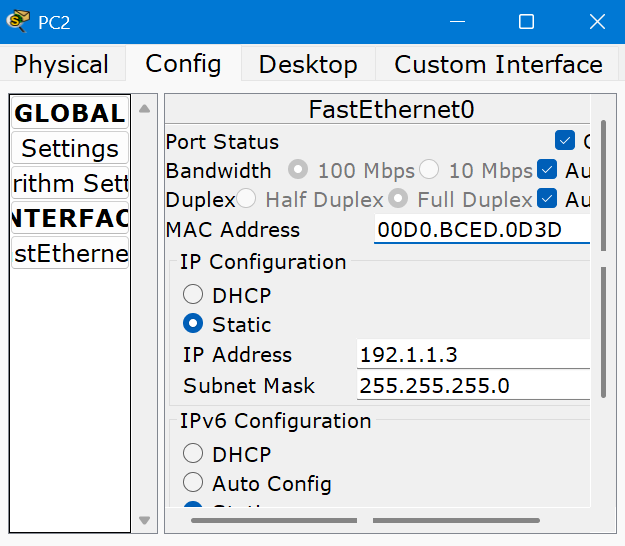

把PC2的MAC地址改成PC0的MAC地址。前面记了PC0的MAC地址是00D0.BCED.0D3D

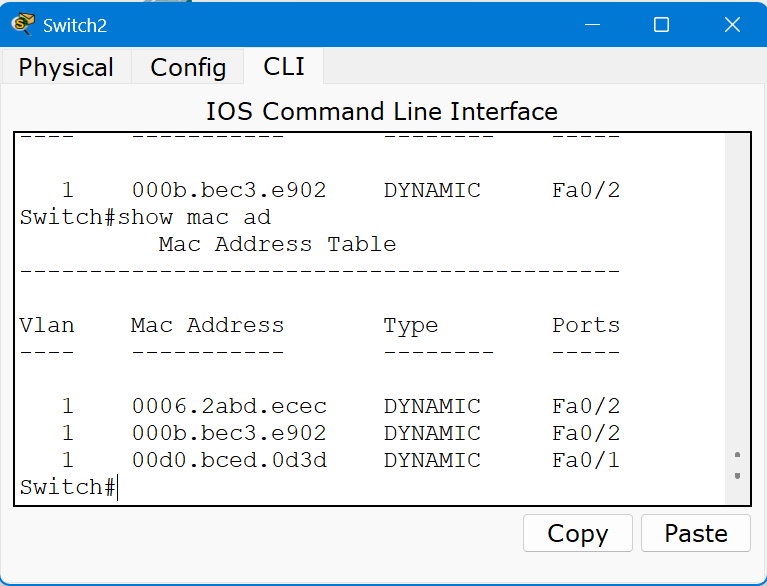

然后从PC2pingPC1,完成传输后查看更新的交换机转发表。可以看到PC0的MAC地址已经被记在了PC2的位置。所有交换机中的转发项将通往PC2的交换路径作为通往MAC地址为00D0.BCED.0D3D的终端的交换路径。

switch0:

switch1:

switch2:

收到发给被害机的报文

先切换到模拟。此时在PC1 ping PC0,可以看到报文到达了PC2。